Top 8 des conseils pour améliorer la cyber-sécurité de votre entreprise

Les cyber-attaques surviennent chaque jour avec des conséquences désastreuses. Pour les petites entreprises, cibles prioritaires des pirates informatiques,un vol des données peut coûter plus de 900 000 $ et aura obligatoirement un fort impact sur la confiance des consommateurs dans votre marque. Ce préjudice présente donc un très grand risque pour la survie de l’entreprise

Aujourd’hui,la PSSN vous présenter quelques recommandations et bonnes pratiques de sécurité. Nous souhaitons apporter notre aide aux dirigeants de PME afin qu’ils puissent préserver la sécurité de leurs données et garder la confiance de leurs clients. Voici quelques conseils entre autres sur l’utilisation du Wifi public, la protection des périphériques physiques et de l’infrastructure global, la détection des serveurs fantômes ou encore l’éducation des employés !

1. Contrôler les accès physiques

L’accès physique aux ordinateurs reste et restera toujours une des méthodes des plus faciles et des plus utilisées pour voler des informations.

Il existe de nombreuses façons pour complexifier le vol des périphériques et matériels nomades, mais la plus efficace pour restreindre les dommages reste le chiffrement complet des données.

Si vos employés ont régulièrement besoin d’avoir un accès à des informations sensibles alors qu’ils sont hors du bureau, il faut investir dans des outils spécifiques. Les ordinateurs portables professionnels offrent une gamme étendue de fonctions de sécurité. Le chiffrement complet des ordinateurs portables, mais aussi des supports amovibles tels que les lecteurs flash et les cartes mémoires, empêche l’accès malveillant aux informations même si le matériel est lui-même détenu par des hackers.

Lorsque vous détenez des informations sensibles, prenez les mesures appropriées pour effacer en toute sécurité les informations à caractère confidentiel ou personnel, qu’elles soient stockées sous forme numérique ou de manière physique.

2. Contrôler l’accès aux données

La négligence continue de jouer un rôle important et facilite le vol des données.

Une des meilleures façons de surveiller votre entreprise sur ce point est de mieux contrôler l’accès à l’information. La création de comptes et d’identifiants uniques pour chaque utilisateur permet à votre entreprise de définir des privilèges d’accès appropriés pour les employés et de minimiser leurs chances de découvrir accidentellement (ou intentionnellement) des informations sensibles.

Cela permet aux équipes sécurité d’identifier et de combler les failles rapidement. La création d’un inventaire dans votre politique de cyber-sécurité va faciliter la prise de conscience de votre service informatique sur la nécessité de mettre en place des autorisations de sécurité pour les employés et va atténuer les risques d’exposition aux informations sensibles.

Faire régulièrement des audits d’accès aux lecteurs de supports amovibles. Le fait d’identifier l’utilisation de lecteurs USB dans le but de voler des informations non autorisées permet au service informatique de trouver des fuites et de sécuriser les données sensibles. Les ports USB représentent un risque de sécurité. Par conséquent, vous devez envisager l’achat et le déploiement de matériel de blocage de port USB sur des périphériques accessibles au public. Ces actions venant s’ajouter à la politique interne sur l’utilisation des supports amovibles pour le transfert d’informations.

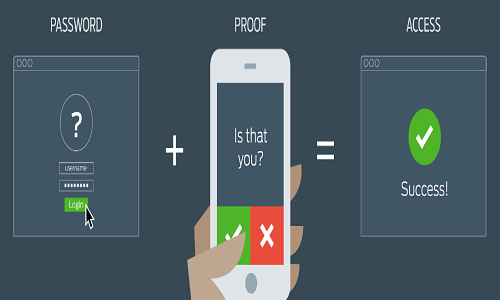

3. L’authentification multiple et pourquoi elle est si efficace

La combinaison de deux ou trois de ces facteurs crée une politique de sécurité beaucoup plus forte à long terme et empêche de nombreuses voies d’attaques communes. Le facteur connaissance est généralement représenté par des mots de passe, des questions de sécurité ou des informations d’identités personnelles, en s’appuyant sur la mémorisation individuelle et les connaissances. Les facteurs de possession sont habituellement permis par l’accès physique ou par des jetons. Par exemple des cartes d’identité ou des téléphones mobiles. Dans ce dernier cas, un code numérique envoyé à un téléphone ou à un autre dispositif connecté peut constituer un facteur de possession puisque la connaissance du code dépend de la possession du dispositif. Enfin, les facteurs inhérents sont généralement basés sur les caractéristiques immuables d’un individu. Ce sont souvent des mesures biométriques telles que les empreintes digitales capturées par des scanners d’empreintes digitales portables.

4. Travailler en dehors du bureau

Travailler à distance ou en dehors du bureau présente un défi qui vous impose d’évoluer dans un environnement moins contraignant, loin du cadre stricte et des accès sécurisés et cloisonnés de l’entreprise (telles que la connexion internet mobile, box privative, …).

En effet, la sécurité de la connexion Internet est primordiale et dites vous que le “wifi gratuit” n’existe pas, surtout si vous êtes assis dans un café, une chaîne de restaurant ou autre lieu public.

Si de nombreuses entreprises vous offrent le wifi gratuit, en échange elles absorbent vos historiques de navigation et autres données potentiellement sensibles.

N’accordez pas plus de légitimité aux zones prétendant avoir un wifi sécurisé. Elles peuvent être compromises ou infectées. Les centres d’affaires hôteliers sont des cibles de choix pour des attaques de type “malware” et “Man in the Middle” (MITM).

L’utilisation d’un réseau privé virtuel (VPN) atténuera ces risques. Mais soyez toujours attentif aux informations que vous souhaitez transmettre via une connexion non maîtrisée lorsque vous êtes en déplacement.

5. Formation et sensibilisation des employés

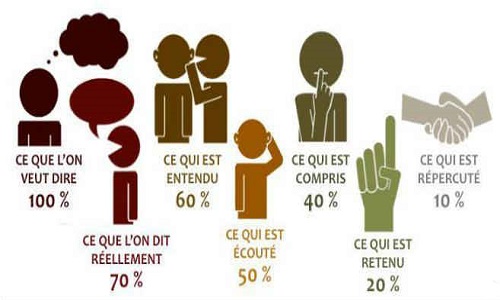

Vos employés sont votre première ligne de défense contre les nombreuses formes de cyber-attaques : logiciels malveillants, phishing, ransomware et autres intrusions.

Formez vos employés à identifier et signaler les menaces est un élément essentiel de la politique de cyber-sécurité de toute entreprise.

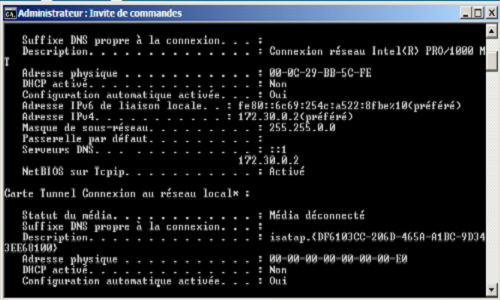

6. Vérifier la configuration des solutions de sécurité

Il existe de nombreuses solutions de sécurité. Les entreprises ont connaissance du cyber risque et investissent de plus en plus. Aujourd’hui, rares sont les entreprises qui ne disposent pas d’antivirus ou de pare feu. Certaines vont plus loin en optant pour des solutions d’analyses de mails, de logs ou de vérification de l’intégrité des données. D’autres préfèrent chiffrer leurs données pour les rendre illisibles en cas d’attaque réussies.

Mais aucune solution, aussi performante soit-elle ne sera vraiment efficace, si elle est mal configurée. Plusieurs personnes peuvent intervenir sur un réseau d’entreprise, il est difficile de savoir quelle configuration a été mise en place sur tel ou tel élément du réseau.

Afin d’améliorer la visibilité des administrateurs réseaux et des RSSI, il est nécessaire de disposer d’outils d’analyse du réseau.

Effectuer un scan complet va permettre d’établir une liste des solutions en place et de leurs configurations respectives.

De plus, il est nécessaire de faire cette analyse en continue car l’infrastructure est en mouvement perpétuel. Les responsables informatique doivent avoir une vue exhaustive des configurations des solutions de sécurité pour pouvoir intervenir sur ces dernières après chaque évolution.

7. L’analyse continue est votre meilleure amie

Avant de vous montrer pourquoi l’analyse continue est votre meilleure amie, nous allons vous expliquer pourquoi les audits de sécurité sont devenus inutiles.

Les PME, consciencieusement, font réaliser des audits de sécurité en interne (avec des outils de test d’intrusion ou des scanner de vulnérabilités open source) ou font intervenir un prestataire externe.

Elles ont pour objectifs de mieux se protéger contre les cyber-attaques, et encore trop peu d’entreprises ont ce bon réflexe.

Cependant, voici ce qu’il se passe dans les faits :

- L’infrastructure ne sera auditée qu’une ou deux fois par an

- La détection d’un grand nombre de vulnérabilités va entrainer une surcharge de travail importante pour mettre en œuvre la remédiation.

Certes, vous avez réalisé une partie du travail mais votre infrastructure est toujours vulnérable. Pourquoi ?

Car en moyenne 28 nouvelles vulnérabilités sont détectées chaque jour.

Vous effectuez un audit une fois par an ? Vous devrez traiter 10 317 vulnérabilités lors de votre prochain audit. Si vous le faites 2 fois par an ce chiffre sera de 5 000…

Voilà pourquoi il est nécessaire de mettre en place une solution de détection des vulnérabilités en continue.

Dès qu’une nouvelle vulnérabilité sera découverte vous pourrez intervenir immédiatement afin de lisser la charge de travail tout au long de l’année. Cette démarche est vraiment efficace car elle permet à l’entreprise de voir son niveau de risque réduit au maximum, comme le CIS (center for internet security) le conseille avec 5 points des contrôles prioritaires à effectuer.De plus, de nouvelles solutions de détection permettent de générer des rapports qui vont faciliter votre intervention et améliorer le reporting à votre direction.

8. Améliorer la communication avec la direction

Le poste de Responsable de la Sécurité du Système d’Information (RSSI) est relativement récent. Il affiche un manque de main d’œuvre et ceux qui occupent ce poste le doivent à leur expérience. Il est difficile pour un comité de Direction de suivre et comprendre le travail du RSSI ou d’une personne en charge de la sécurité car il est rare que les membres de la Direction aient un profil ou background technique.

L’efficacité d’un RSSI est donc jugée sur le fait que l’entreprise soit attaquée ou non.

Or les points de vue divergent, si le RSSI souhaite avoir un budget conséquent pour protéger une infrastructure de plus en plus exposée, rarement la Direction considère le cyber risque comme prioritaire. Dès lors quand une attaque survient, la direction fustige le RSSI et l‘accuse de ne pas faire son travail. Il est alors le premier à devoir rendre des comptes.

Afin d’améliorer la communication, il est primordial de mettre en place des indicateurs de risque compréhensibles par la direction. Ils vont permettre de communiquer sur le niveau de risque de l’infrastructure afin de juger si tel ou tel investissement est nécessaire. En effet, suivant le degré du risque et les actifs affectés, une cyber-attaque peut avoir des répercussions sur toute l’activité de l’entreprise.

La perte de données clientes ou l’arrêt d’un site e-commerce font perdre rapidement de l’argent et de la crédibilité à l’entreprise. Comme pour le service commercial ou marketing, le service de la direction du système d’information doit mettre en place des indicateurs de performance. Le meilleur d’entre eux est de pouvoir suivre le niveau de risque de l’entreprise. Il peut être déterminé par des standards de sécurité comme l’ANSSI, OWASP, PCI DSS ou le CIS par exemple. Ces organismes préconisent des bonnes pratiques à respecter qui vont faire diminuer le risque d’attaque rapidement.